Com o aumento do número de dispositivos inteligentes e conectados, também aumentam as preocupações com a privacidade e segurança online, especialmente com a enxurrada de ransomware e outros ataques de malware que dominaram as manchetes no ano passado. Mesmo enquanto o mundo está tentando se recuperar do ransomware WannaCry, botnet Mirai e outros ataques de malware graves, os pesquisadores de segurança do Armis Labs publicaram um white paper técnico detalhado detalhando uma vulnerabilidade grave que pode, potencialmente, deixar bilhões de dispositivos habilitados para Bluetooth suscetível à execução remota de código e ataques MiTM (Man-in-The-Middle). Portanto, caso você já esteja intrigado com o BlueBorne, aqui está o que você precisa saber sobre ele para não acabar se tornando uma vítima involuntária de um crime cibernético:

O que é BlueBorne?

Simplificando, BlueBorne é um vetor de ataque que pode permitir que criminosos cibernéticos usem conexões Bluetooth para silenciosamente assumir o controle dos dispositivos alvo sem qualquer ação por parte da vítima. O que é realmente desconcertante é que para um dispositivo ser comprometido, não precisa ser emparelhado com o dispositivo do invasor, nem mesmo precisa ser definido para o modo 'detectável'. Até oito vulnerabilidades de dia zero separadas (incluindo quatro críticas) podem ser usadas para hackear a maioria dos dispositivos Bluetooth em uso hoje, independentemente do sistema operacional. O que isso significa, em essência, é que mais de 5 bilhões de dispositivos habilitados para Bluetooth em todo o mundo são potencialmente vulneráveis a essa enorme lacuna de segurança que foi detalhada no início desta semana pela empresa de pesquisa de segurança com foco em IoT, Armis Labs. De acordo com o white paper técnico publicado pela empresa, BlueBorne é particularmente perigoso não só por causa de sua escala maciça, mas porque as brechas realmente facilitam a execução remota de código, bem como ataques Man-in-the-Middle.

Quais dispositivos / plataformas são potencialmente vulneráveis ao BlueBorne?

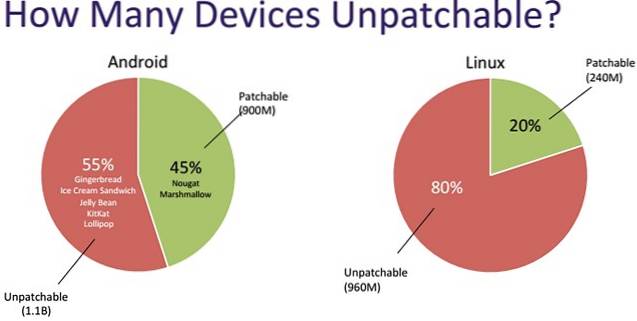

Como já mencionado, o vetor de ataque BlueBorne coloca potencialmente em perigo bilhões de smartphones, desktops, sistemas de entretenimento e dispositivos médicos com Bluetooth em execução em qualquer uma das principais plataformas de computação, incluindo Android, iOS, Windows e Linux. No geral, existem cerca de 2 bilhões de dispositivos Android no mundo hoje, acredita-se que quase todos tenham recursos Bluetooth. Adicione a isso cerca de 2 bilhões de dispositivos Windows, 1 bilhão de dispositivos Apple e 8 bilhões de dispositivos IoT, e você saberá por que esta última ameaça à segurança é um grande motivo de preocupação para pesquisadores de segurança cibernética, fabricantes de dispositivos e defensores da privacidade em todo o mundo sobre. As duas plataformas mais vulneráveis ao BlueBorne, no entanto, são Android e Linux. Isso porque a forma como a funcionalidade Bluetooth é implementada nesses sistemas operacionais os torna altamente suscetíveis a exploits de corrupção de memória que pode ser usado para executar virtualmente qualquer código malicioso remotamente, permitindo que o invasor potencialmente acessar recursos sensíveis do sistema em dispositivos comprometidos que muitas vezes não conseguem se livrar da infecção, mesmo após várias reinicializações.

Como os hackers podem explorar a vulnerabilidade de segurança do BlueBorne?

BlueBorne é um vetor de ataque aerotransportado altamente infeccioso que tem o potencial de se espalhar de dispositivo para dispositivo através do ar, o que significa que um único dispositivo comprometido pode, em teoria, infectar dezenas de dispositivos ao seu redor. O que torna os usuários especialmente vulneráveis à ameaça é o alto nível de privilégios com que o Bluetooth funciona em todos os sistemas operacionais, permitindo que os invasores tenham controle praticamente total sobre os dispositivos comprometidos. Uma vez no controle, os criminosos cibernéticos podem usar esses dispositivos para servir a qualquer um de seus objetivos nefastos, incluindo espionagem cibernética e roubo de dados. Eles também podem instalar remotamente ransomware ou incorporar o dispositivo como parte de um grande botnet para realizar ataques DDoS ou cometer outros crimes cibernéticos. De acordo com Armis, “O vetor de ataque BlueBorne supera as capacidades da maioria dos vetores de ataque em penetrar em redes seguras “sem ar” que estão desconectados de qualquer outra rede, incluindo a Internet ”.

Como saber se o seu dispositivo é afetado pelo BlueBorne?

De acordo com Armis, todas as principais plataformas de computação são afetadas pela ameaça de segurança BlueBorne de uma forma ou de outra, mas algumas das versões desses sistemas operacionais são inerentemente mais vulneráveis do que outras.

-

janelas

Todos os desktops, laptops e tablets Windows executando o Windows Vista e mais recente versões do sistema operacional são afetadas pela chamada vulnerabilidade "Bluetooth Pineapple", que permite que um invasor execute um ataque man-in-the-middle (CVE-2017-8628).

-

Linux

Qualquer dispositivo em execução em um sistema operacional baseado no Kernel do Linux (versão 3.3-rc1 e mais recente) é vulnerável à vulnerabilidade de execução remota de código (CVE-2017-1000251). Além disso, todos os dispositivos Linux que executam BlueZ também são afetados pela vulnerabilidade de vazamento de informações (CVE-2017-1000250). Portanto, o impacto do vetor de ataque BlueBorne não é apenas desktops restritos neste caso, mas também uma ampla gama de smartwatches, televisores e aparelhos de cozinha que executam o sistema operacional Tizen de código aberto gratuito. Sendo esse o caso, dispositivos como o smartwatch Samsung Gear S3 ou o refrigerador Samsung Family Hub são considerados altamente vulneráveis ao BlueBorne, de acordo com Armis.

-

iOS

Todos os dispositivos iPhone, iPad e iPod Touch em execução iOS 9.3.5 ou anterior as versões do sistema operacional são afetadas pela vulnerabilidade de execução remota de código, assim como todos os dispositivos AppleTV que executam o tvOS versão 7.2.2 ou inferior. Todos os dispositivos que executam iOS 10 devem ser protegidos contra BlueBorne.

-

Android

Devido ao grande alcance e popularidade do Android, acredita-se que esta é a plataforma mais afetada. De acordo com Armis, todas as versões do Android, sem exceção, são vulneráveis ao BlueBorne, graças a quatro vulnerabilidades diferentes encontradas no sistema operacional. Duas dessas vulnerabilidades permitem a execução remota de código (CVE-2017-0781 e CVE-2017-0782), uma resulta em vazamento de informações (CVE-2017-0785), enquanto outra permite que um hacker execute um man-in-the- Ataque do meio (CVE-2017-08-18). Os smartphones e tablets rodando no Android não são apenas afetados pela ameaça, também os smartwatches e outros wearables rodando no Android Wear, televisores e decodificadores rodando no Android TV, bem como sistemas de entretenimento no carro rodando no Android Auto, tornando BlueBorne um dos vetores de ataque mais abrangentes e graves já documentados.

Se você tiver um dispositivo Android, também pode ir até a Google Play Store e fazer o download do Aplicativo BlueBorne Vulnerability Scanner que foi lançado pela Armis para ajudar os usuários a verificar se seu dispositivo é vulnerável à ameaça.

Como proteger seu dispositivo habilitado para Bluetooth do BlueBorne?

Embora o BlueBorne seja um dos vetores de ataque mais abrangentes e ameaçadores na memória recente por causa de sua escala, existem maneiras de se proteger de se tornar uma vítima. Em primeiro lugar, certifique-se de que o Bluetooth está desativado no seu dispositivo quando não estiver em uso. Então, certifique-se de que seu dispositivo é atualizado com todos os patches de segurança mais recentes, e embora isso possa não ajudá-lo em alguns casos, é definitivamente um ponto de partida. Dependendo do sistema operacional do dispositivo que você deseja proteger, você deve seguir os seguintes passos para garantir que seus dados pessoais não acabem nas mãos erradas.

-

janelas

A Microsoft lançou o patch de segurança BlueBorne para seus sistemas operacionais em 11 de julho, portanto, contanto que você tenha as atualizações automáticas habilitadas ou tenha atualizado manualmente o seu PC nos últimos meses e instalado todos os patches de segurança mais recentes, você deve estar protegido contra essas ameaças.

-

iOS

Se você estiver usando o iOS 10 em seu dispositivo, não terá problemas, mas se estiver travado em versões anteriores do sistema operacional (versão 9.3.5 ou anterior), seu dispositivo ficará vulnerável até que a Apple libere um patch de segurança para corrigir o problema.

-

Android

O Google lançou as correções BlueBorne para seus parceiros OEM em 7 de agosto de 2017. Os patches também foram disponibilizados para usuários em todo o mundo como parte do Boletim de atualização de segurança de setembro, que foi lançado oficialmente no dia 4 deste mês. Então, se você estiver usando um dispositivo Android, vá para Configurações> Sobre o dispositivo> Atualizações do sistema para verificar se o seu fornecedor já lançou o patch de segurança de setembro de 2017 para o seu dispositivo. Em caso afirmativo, instale-o imediatamente para manter você e seu dispositivo Android protegidos do BlueBorne.

-

Linux

Se você estiver executando qualquer distribuição Linux em seu PC ou usando uma plataforma baseada em kernel Linux como Tizen em seus dispositivos IoT / conectados, você pode ter que esperar um pouco mais para que a correção seja filtrada por causa da coordenação necessária entre o Linux equipe de segurança do kernel e as equipes de segurança de várias distros independentes. Se você tem o conhecimento técnico necessário, entretanto, você pode corrigir e reconstruir o BlueZ e o kernel por conta própria, indo aqui para o BlueZ e aqui para o kernel.

Enquanto isso, você pode simplesmente desativar o Bluetooth completamente em seu sistema seguindo estas etapas simples:

- Lista negra dos principais módulos Bluetooth

printf "install% s / bin / true \ n" bnep bluetooth btusb >> /etc/modprobe.d/disable-bluetooth.con- Desative e pare o serviço Bluetooth

systemctl disable bluetooth.service systemctl mask bluetooth.service systemctl stop bluetooth.service- Remova os módulos Bluetooth

rmmod bnep rmmod bluetooth rmmod btusbSe você receber mensagens de erro dizendo que outros módulos estão usando esses serviços, certifique-se de remover os módulos ativos antes de tentar novamente.

CONSULTE TAMBÉM: O que é Bluetooth Mesh Networking e como funciona?

BlueBorne: a última ameaça à segurança que põe em perigo bilhões de dispositivos Bluetooth

O Bluetooth Special Interest Group (SIG) tem se concentrado cada vez mais em segurança nos últimos tempos e é fácil perceber por quê. Com os altos privilégios concedidos ao Bluetooth em todos os sistemas operacionais modernos, vulnerabilidades como o BlueBorne podem causar estragos em milhões de pessoas inocentes e desavisadas em todo o mundo. O que realmente preocupa os especialistas em segurança é o fato de que o BlueBorne é uma ameaça aerotransportada, o que significa que medidas de segurança padrão, como proteção de endpoint, gerenciamento de dados móveis, firewalls e soluções de segurança de rede são virtualmente impotentes diante dele, visto como estão projetado principalmente para bloquear ataques que acontecem por meio de conexões IP. Embora os usuários não tenham controle sobre como e quando os patches de segurança são implementados em seus dispositivos, apenas certificar-se de seguir as proteções mencionadas no artigo deve manter seus dispositivos conectados razoavelmente seguros por enquanto. Em qualquer caso, manter sua conexão Bluetooth desligada quando não estiver em uso é apenas uma prática de segurança padrão que a maioria das pessoas experientes em tecnologia segue de qualquer maneira, então agora é um momento tão bom quanto qualquer outro para o resto da população seguir o exemplo. Agora que você conhece o BlueBorne, quais são suas opiniões sobre o assunto? Deixe-nos saber na seção de comentários abaixo, porque adoramos ouvir de você.

Gadgetshowto

Gadgetshowto