Navegadores - todos nós os usamos, e muitas pessoas (como a sua) os usam quase exclusivamente.

É claro que uma das melhores coisas sobre os navegadores modernos são seus gerenciadores de senhas embutidos. Com cada site tendo suas próprias regras para criação de senha, os usuários que criam logins em vários sites regularmente podem achar o gerenciamento dessas senhas diferentes um pesadelo. É por isso que os gerenciadores de senhas baseados em navegador se tornaram a forma mais amplamente usada de salvar senhas. Afinal, quem consegue se lembrar de todos os seus logins? E mesmo se você puder, por que você quer perder tempo digitando tudo quando seu navegador da web pode preencher automaticamente para você.

E assim, chegamos ao problema. Há algum tempo sabemos da existência de cookies e rastreadores não destrutivos que seguem os usuários enquanto eles navegam. Tem muito a ver com agências de publicidade e empresas de marketing que tentam construir um banco de dados gigante de usuários, capturando dados sobre seus interesses, dados demográficos e muito mais, para que possam revendê-los para outras empresas ou usá-los para anúncios direcionados.

Mas os atacantes com intenções mais maliciosas podem usar os mesmos rastreadores para hackear suas senhas nos gerenciadores de senhas.

De acordo com os pesquisadores da Universidade de Princeton Gunes Acar, Steven Englehardt e Arvind Narayanan, vários sites incorporam scripts de rastreamento que abusam dos gerenciadores de login do navegador para extrair o e-mail e as senhas de um usuário.

Embora o fato de que os gerenciadores de login do navegador da web possam ser explorados por código malicioso usando XSS para roubar credenciais do usuário seja conhecido há muito tempo, os pesquisadores afirmam que esta é a primeira vez que alguém descobriu que os gerenciadores de login estão sendo usados para rastreando usuários também.

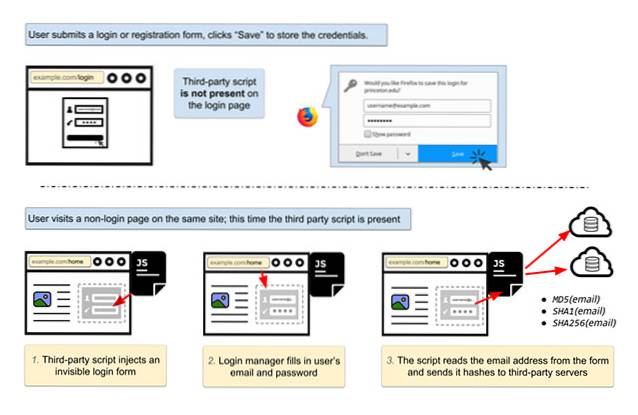

Veja como funciona o ataque, em termos tão simples quanto podemos torná-los:

- Um usuário se inscreve em um site e salva suas credenciais de login no gerenciador de login integrado do navegador.

- O usuário navega para uma página da web diferente no mesmo site, mas, desta vez, o script de rastreamento está presente para roubar informações.

- O que o script faz é inserir um campo de login falso na página. Muitos navegadores preenchem automaticamente os campos de login sem nenhuma interação do usuário, e alguns, como o Chrome, os preenchem automaticamente assim que o usuário carrega a página. De qualquer forma, o campo de login é preenchido.

- O script então prossegue para capturar as credenciais de login e envia hashes do e-mail de volta ao servidor para rastreamento.

Agora surge a pergunta: por que hashes? A resposta é simples. Para a maior parte, pode-se presumir que o e-mail de um usuário não muda ao longo de sua vida. Um hash, então, é uma forma permanente de rastrear o usuário em vários sites, plataformas e até mesmo em aplicativos móveis em que eles usam seus e-mails. Essas informações são usadas pelos rastreadores para criar um elaborado banco de dados de usuários com base em vários fatores, permitindo-lhes direcionar facilmente os usuários para veicular anúncios e mais intenções maliciosas, se quiserem. Por exemplo, os usuários costumam usar a mesma combinação de e-mail e senha para diferentes sites. Portanto, se um invasor quebrar uma senha associada a um e-mail, ele também poderá acessar outras contas simplesmente usando as mesmas senhas ou variantes com pequenas alterações.

Os pesquisadores encontraram dois scripts que roubavam dados usando essa técnica, e assustadoramente, os scripts foram incorporados em 1.110 dos 1 milhão de sites principais do Alexa.

A Adthink, uma das empresas que usa os scripts, de acordo com os pesquisadores, contém categorias muito detalhadas para os dados do usuário que coleta, incluindo coisas como educação, ocupação, cor do cabelo, cor dos olhos, receita líquida e muito mais. Ele ainda contém categorias como álcool e tabaco.

Vulnerabilidades como esta não são novidade; na verdade, eles são conhecidos e discutidos há pelo menos 11 anos. No entanto, os fornecedores de navegadores não trabalham nisso, porque, no que diz respeito à experiência do usuário, tudo funciona bem - o navegador preenche automaticamente as senhas nos campos de login, os usuários economizam tempo e são livres para usar senhas complexas que essencialmente aumentam a segurança na web.

Então, o que nós podemos fazer sobre isso? Os pesquisadores mencionam três maneiras diferentes de resolver um problema como este.

- Os criadores de sites podem colocar formulários de login em subdomínios separados, evitando que o preenchimento automático funcione em outras páginas da web que podem ter scripts de rastreamento de terceiros anexados a elas.

- Os usuários podem usar bloqueadores de anúncios e extensões anti-rastreamento para bloquear automaticamente esses scripts.

- Os navegadores da Web podem (e devem) permitir que os usuários desabilitem completamente a funcionalidade de preenchimento automático. Parece um pouco extremo, mas se um usuário está preocupado com seus dados, desativar o preenchimento automático é provavelmente sua melhor aposta.

O ataque é bastante fácil de executar e tem sérias ramificações de privacidade para o usuário. Se estiver interessado em saber como funciona, você pode conferir em ação nesta demonstração.

Além disso, é aconselhável criar o hábito de boas práticas de senha. Não repita a mesma senha entre os principais logins. Continue trocando-os periodicamente e certifique-se de que não sejam compostos por palavras ou números facilmente identificáveis, como sua data de nascimento ou 12345678, ou Deus nos livre, a palavra, senha!

Então, o que vocês acham? Você acha que o preenchimento automático é uma séria ameaça à privacidade nos dias de hoje e você usa o preenchimento automático mesmo assim? Deixe-nos saber nos comentários abaixo.

Gadgetshowto

Gadgetshowto

![O que você deseja ver no stream do Google+ [ESTUDO]](https://gadgetshowto.com/storage/img/images/what-you-want-to-see-on-google-stream-[study].jpg)