O Tor tem sido uma ferramenta bem conhecida de anonimato online durante a maior parte dos últimos vinte anos. No entanto, ainda é relativamente desconhecido para os usuários em geral e continua sendo um aplicativo de nicho usado principalmente por geeks e entusiastas de tecnologia. Então, hoje, vamos dizer a vocês o que é roteamento Tor e onion. Também veremos todas as vantagens e desvantagens do navegador Tor, bem como algumas das principais controvérsias em torno da tecnologia.

Roteamento de cebola: o que é Tor e como funciona

O roteamento Onion existe há décadas como uma técnica de comunicação gratuita, descentralizada e baseada em pares na rede mundial de computadores. Tor, a implementação mais conhecida da rede onion, também está em uso desde os primeiros anos deste milênio. É uma das melhores maneiras de manter o anonimato online. Então, aqui está o que você precisa saber sobre Tor, roteamento cebola e privacidade online. Índice + -

O que é Tor?

Tor é uma rede de privacidade descentralizada e de código aberto que permite aos usuários navegar na web anonimamente. Abreviação de 'The Onion Router', é um protocolo de rede criptografado seguro para garantir a privacidade online. Ele faz isso usando 'roteamento cebola' - uma técnica de anonimato que transmite dados através de uma série de nós em camadas, ou servidores, para ocultar o endereço IP do usuário não apenas do site ou serviço acessado, mas também de agências governamentais e organizações que tentam monitorar o tráfego da rede. Também evita que o ISP ou outros bisbilhotem as atividades online do usuário.

O que é roteamento de cebola?

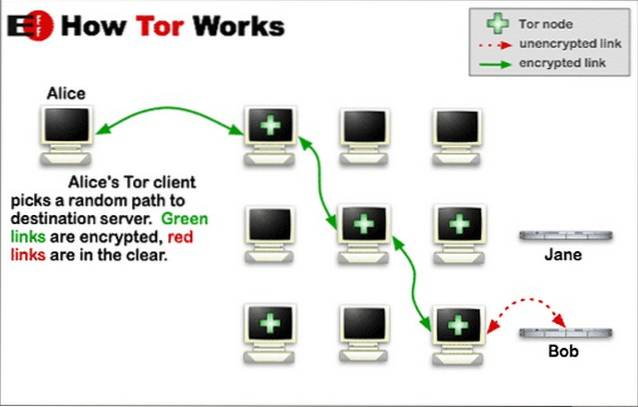

O roteamento Onion é uma técnica de comunicação anônima em uma rede de computadores usando uma série de “nós” aleatórios, ou servidores, para retransmitir mensagens. Ao contrário de proxies regulares ou VPNs, que normalmente usam um único servidor para rotear sua comunicação, o roteamento onion usa vários servidores (em grande parte crowdsourced). Isso torna incrivelmente difícil para possíveis bisbilhoteiros rastrear o remetente original.

Toda a comunicação está oculta por trás de várias camadas de criptografia no nó de entrada original (seu computador). Em seguida, ele é descriptografado uma camada por vez em cada nó de saída por onde passa, antes de ser totalmente descriptografado para o nó de saída final - o site ou serviço que você está tentando acessar. A mensagem original permanece oculta enquanto é transferida de um nó para o próximo. Isso significa que nenhum intermediário conhece a origem e o destino final dos dados. Isso é o que permite a privacidade e permite que o remetente permaneça anônimo.

Origens e Implementações

O Onion Routing, a técnica de anonimato subjacente ao Tor, foi inicialmente desenvolvido em meados da década de 1990 pela Marinha dos Estados Unidos para comunicações governamentais confidenciais. Paul Syverson, um cientista da computação que trabalha para a US Naval Research Academy, é amplamente considerado o inventor do Onion Routing. A pesquisa foi posteriormente publicada no IEEE Journal of Communications em 1998.

O Tor, que desde então se tornou a técnica de roteamento em cebola mais amplamente usada, também foi desenvolvido pela Marinha dos Estados Unidos e lançado sob uma licença gratuita em 2002. O software agora é desenvolvido e mantido pelo Tor Project, uma organização sem fins lucrativos fundada em 2006 por dois dos desenvolvedores originais do Tor, Roger Dingledine e Nick Mathewson, ao lado de outros cinco.

A implementação principal do Tor é escrita em C, junto com Python, JavaScript e várias outras linguagens de programação. O projeto é financiado pela EFF e várias outras organizações líderes que defendem a liberdade digital e a privacidade online. É amplamente utilizado por ativistas, jornalistas, denunciantes e usuários comuns da Internet para salvaguardar a privacidade, proteger a liberdade intelectual e contornar a censura.

Formulários

O Tor permite que os usuários acessem qualquer site ou serviço online que eles possam acessar no 'clearnet' (web normal). Além disso, também permite que os usuários acessem a 'web oculta' que contém sites com um nome de domínio de nível superior (TLD) .onion, designando um serviço onion anônimo. Parte da chamada Deep Web, os endereços .onion não são nomes DNS reais e o TLD não está na raiz DNS da Internet. Esses sites só podem ser acessados roteando o tráfego pela rede Tor. Isso pode ser feito usando o navegador Tor ou por meio do cliente Tor independente.

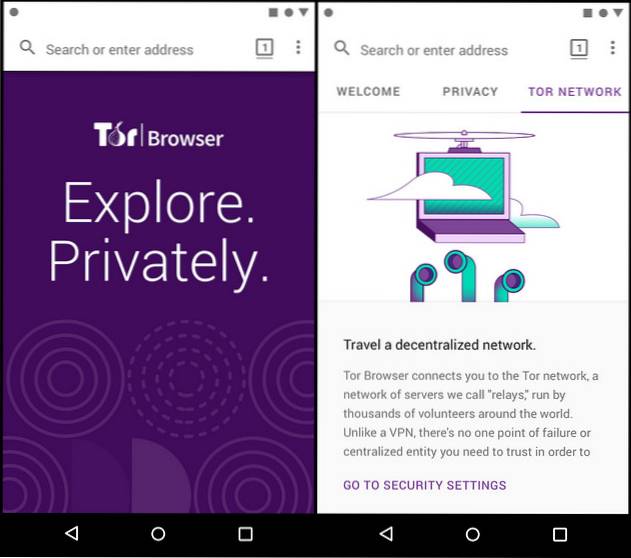

Navegador Tor

O Navegador Tor é o navegador oficial desenvolvido e distribuído pelo Projeto Tor. Baseado no código-fonte do Mozilla Firefox, é um software gratuito e de código aberto que retém muitos dos recursos de privacidade de seu pai, mas vem com um cliente Tor integrado que inicia por padrão toda vez que você o ativa. É conhecido por ser usado não apenas por usuários comuns preocupados com a privacidade, mas também por jornalistas que relatam assuntos delicados, ativistas políticos que lutam contra regimes repressivos e denunciantes que temem repercussões adversas por suas revelações.

Com todas as comunicações sendo roteadas pela rede Tor por padrão, o Navegador Tor impede que qualquer pessoa, incluindo provedores de serviços de Internet (ISPs), anunciantes, o governo e qualquer outra pessoa, monitore sua conexão e veja quais sites você visita. O navegador Tor vem com HTTPS Everywhere, NoScript e outros complementos do Firefox para proteger sua privacidade e segurança. Ele também bloqueia plug-ins não seguros como Flash, RealPlayer, QuickTime e outros que podem ser manipulados para revelar o endereço IP do usuário.

Plataformas e disponibilidade

O navegador Tor está disponível no Windows, Linux, macOS (download para desktops) e Android (download no Google Play). Ainda não existe uma versão oficial do Tor para iOS, embora o The Tor Project recomende o Onion Browser em iPhones e iPads (download na App Store). Também não está oficialmente disponível no Chrome OS, mas você pode usar o aplicativo Android no Chrome OS. Outros aplicativos focados na privacidade, como o Brave Browser, também implementaram recentemente a integração do Tor para aumentar a privacidade.

Enquanto isso, se você deseja rotear todo o seu tráfego através do Tor para privacidade total, você também pode usar uma distribuição Linux portátil chamada Tails. Ele é construído sobre o Debian e roteia todo o tráfego através do Tor por padrão. O sistema operacional pode ser inicializado diretamente de um pendrive USB, portanto, mesmo se algo der errado, tudo o que você precisa fazer é reinicializar ou mesmo reformatar a unidade USB para atenuar o problema. No Windows e em outras plataformas, você pode usar o pacote do navegador Tor ou baixar o cliente Tor independente.

Desvantagens, controvérsias e críticas

Tor tem sido elogiado por tecnólogos, defensores da privacidade e grupos de direitos humanos por fornecer anonimato a ativistas políticos que vivem sob regimes repressivos e usuários da web em geral que procuram contornar a censura. No entanto, mesmo com os defensores da liberdade de expressão acumulando elogios sobre ela por trazer privacidade digital para ativistas e repórteres, a tecnologia tem sua própria cota de detratores, que a criticam por várias razões.

Alguns acreditam que não é tão seguro quanto The Tor Project afirma que é, citando as ações da polícia dos EUA contra sites onion, como a empresa de hospedagem na web, Freedom Hosting, e o notório mercado dark web, Silk Road. Outros, principalmente agências governamentais como a Agência de Segurança Nacional dos Estados Unidos (NSA), criticaram a tecnologia, chamando-a de um “Grande ameaça” ao monitoramento de terroristas e outras ameaças potenciais à segurança.

O Tor pode ser uma das melhores opções para manter o anonimato online, mas tem sua própria cota de problemas. Aqui estão algumas de suas desvantagens mais notáveis:

1. Sair da escuta do nó

Contrário à crença popular, O próprio Tor não é anônimo o suficiente. Como outras redes de anonimato de baixa latência, o Tor não protege contra o monitoramento do tráfego que entra e sai da rede. Como resultado, a rede é teoricamente suscetível a espionagem do nó de saída, ataques de análise de tráfego, impressão digital do mouse e impressão digital do circuito, entre outras vulnerabilidades.

2. Velocidades de conexão lentas

Outra grande desvantagem do Tor é a lentidão nas velocidades de conexão, que é um produto de como a tecnologia foi projetada. Como o tráfego no Tor é retransmitido por tantos nós, pode demorar um pouco para carregar o conteúdo do site. Isso pode ser frustrante mesmo para usuários experientes que sabem o que esperar. Como o torrent, a velocidade depende do número de nós e aumenta com o número de usuários que hospedam um relay.

3. Restrições

Alguns sites e provedores de serviços online bloqueiam o acesso ao Tor ou exigem que os usuários preencham Captchas antes de acessar o site. O provedor de serviços Premier CDN, CloudFlare, usa rotineiramente Captchas e outras restrições ao tráfego vindo da rede Tor, citando tráfego malicioso. Embora seja uma proteção essencial contra possíveis ataques DDoS por botnets, pode reduzir ainda mais a experiência de navegação dos usuários.

4. Nós Envenenados

Embora casos de usuários que perderam o anonimato por causa de uma vulnerabilidade do Tor sejam quase desconhecidos, as agências de aplicação da lei e hackers ainda podem monitorar os usuários para fins de vigilância ou espionagem executando 'nós envenenados' ou gateways que são criados especificamente para monitorar o tráfego do Tor. Por exemplo, um invasor executando dois nós Tor envenenados - uma entrada e uma saída - será capaz de analisar o tráfego e identificar a pequena fração de usuários cujo circuito cruzou ambos os nós.

Como o Tor pode ajudar na sua privacidade online

Com dezenas de milhares de nós em operação, as chances de perder o anonimato por causa de nós venenosos são menores que uma em um milhão. Quando os usuários do Tor são presos por abusar de seu anonimato para cometer crimes, geralmente é devido a erro humano e não a qualquer fraqueza inerente à tecnologia principal.

Em teoria, o Tor não pode impedir que agentes mal-intencionados o alvejem, nem a polícia de rastreá-lo se eles pensassem que você era uma 'pessoa de interesse'. Dito isso, quando usado em conjunto com outras ferramentas de privacidade, como OTR, Cspace, ZRTP, RedPhone, Tails e TrueCrypt, o Tor quase certamente ajudará você a aumentar sua privacidade.

Para preservar seu anonimato online ou contornar a censura, você também pode usar serviços VPN, muitos dos quais estão disponíveis gratuitamente. Certifique-se de escolher um que não mantenha nenhum registro relacionado ao tráfego, sessão, DNS ou metadados. Meu favorito pessoal é Cyberghost, mas existem muitos outros serviços excelentes que você pode assinar.

perguntas frequentes

P. Por que o Tor demora tanto para carregar sites?

Por design, o Tor retransmite seu tráfego por meio de servidores de voluntários em várias partes do mundo. Isso cria seus próprios gargalos e aumenta a latência da rede. Você pode ajudar a melhorar a velocidade da rede executando seu próprio relé.

Q. O Tor é seguro?

O Tor é gratuito e de código aberto, e é rotineiramente auditado por programadores experientes e voluntários de todo o mundo. Como tal, é uma das formas mais seguras e protegidas de aumentar a sua privacidade online. No entanto, observe que ele não protege todo o tráfego da Internet. Ele só protege os aplicativos que estão configurados corretamente para enviar seu tráfego de Internet através do Tor.

P. O Tor é ilegal?

O Tor não é ilegal em nenhum lugar do mundo, então usar o Tor sozinho é bom. Se alguém executando um nó de retransmissão tiver problemas por causa de problemas de abuso relacionados a usuários terceirizados, eles podem recorrer a um serviço da web chamado Exonerator, que pode verificar se um endereço IP foi um retransmissor em um determinado momento. O Projeto Tor também fornece uma carta assinada para comprovar isso.

P. Para que o Tor é usado?

O Tor é usado por tecnólogos, defensores da privacidade e usuários comuns para preservar seu anonimato online e privacidade digital. É uma das principais ferramentas de comunicação segura para ativistas políticos que vivem sob regimes repressivos e usuários da web em geral que procuram contornar a censura.

P. O Tor esconde o endereço IP?

Tor usa uma técnica de anonimato chamada 'roteamento cebola' que transmite dados através de uma série de nós em camadas para ocultar o endereço IP do usuário não apenas do site ou serviço acessado, mas também de agências governamentais ou organizações que tentam monitorar o tráfego de rede.

P. O Tor esconde minha localização?

O Tor oculta sua localização, endereço IP e outras informações de identificação pessoal. O nó de saída só consegue ver seu agente de usuário (navegador), que, por si só, não é um dado de identificação pessoal. No entanto, outros aplicativos em seu PC, incluindo complementos de navegador, cookies de sites e outros softwares, podem revelar mais sobre sua identidade. Por isso, você deve usar o navegador Tor, que vem com proteções integradas contra esses problemas.

P. É seguro usar o Tor no Android?

O navegador Tor no Android usa a mesma técnica de roteamento cebola que os clientes de desktop. Sim, é tão seguro no Android quanto em qualquer outra plataforma.

P. O Tor deixa alguma coisa no seu computador?

Desde que tudo esteja configurado corretamente, o Tor não deixa rastros de suas atividades online em seu computador ou em qualquer outro lugar.

P. Meu ISP sabe que estou usando o Tor??

Tanto o seu ISP quanto o (s) site (s) que você está visitando saberão que você está usando o Tor. No entanto, seu ISP não será capaz de detectar a quais serviços você está se conectando, nem o site poderá dizer quem você é e de onde você está se conectando. É o mesmo com VPNs, proxies e outras redes de anonimato.

Tor: a melhor maneira de manter o anonimato online

Tor é baseado no trabalho incansável de milhares de voluntários de todo o mundo. Deve ser sua primeira escala se você deseja manter sua privacidade online. Embora não seja uma solução mágica que o protegerá contra todas as formas de ameaças cibernéticas, certamente é um bom começo. Então, você está planejando começar a usar o Tor para evitar impressões digitais online? Ou você já usa há algum tempo? Deixe-nos saber nos comentários abaixo.

Enquanto isso, como você está interessado em privacidade online, também deve verificar os aplicativos populares de mensagens criptografadas, como Signal e Telegram. Se estiver usando o WhatsApp, você pode seguir nossos guias para mudar para o Signal ou Telegram do serviço de propriedade do Facebook. Você também pode aprender a usar o Signal em desktops e em Chromebooks para bater papo com seus amigos, familiares e colegas enquanto trabalha.

Gadgetshowto

Gadgetshowto