Depois de proteger seu computador contra tentativas de hacking em uma rede, ou por meio de um drive USB plug-in, você logo precisará de uma sala acusticamente selada para manter seus dados protegidos de hackers.

De acordo com um estudo realizado por pesquisadores da Universidade de Princeton e Purdue, interromper o funcionamento normal de um disco rígido é uma tarefa relativamente fácil usando ondas sonoras. Seu estudo foi motivado pelo fato de que, devido ao seu papel vital em vários sistemas, os discos rígidos são um “Um alvo interessante para uma infinidade de atacantes.”

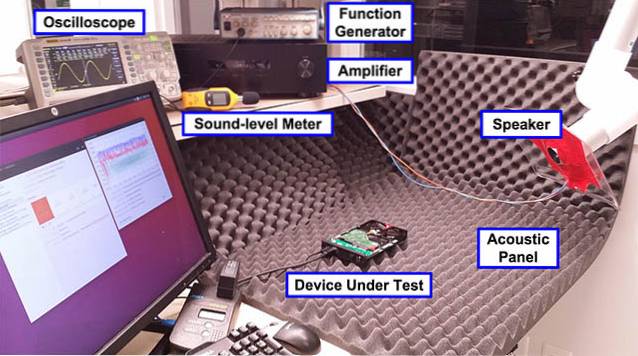

Usar um alto-falante que emite ondas sonoras em frequências ressonantes específicas, os pesquisadores conseguiram realizar um ataque de negação de serviço (DoS) em um disco rígido conectado a um DVR e outro conectado a um PC de mesa.

O DVR parou de gravar assim que o ataque foi executado, e o Desktop PC basicamente entrou em um estado BSOD - a infame Tela Azul da Morte - no Windows.

A razão pela qual isso funciona é a maneira fundamental como os discos rígidos usam peças mecânicas, ou seja, a cabeça e os discos giratórios. Para evitar que a cabeça arranhe os pratos de dados, os discos rígidos interrompem as operações se houver muita vibração - um tipo de segurança 'à prova de falhas' que agora foi explorada como um vetor de ataque. As ondas sonoras, quando direcionadas ao disco rígido em uma determinada frequência, basicamente começam a ressoar dentro do disco rígido, fazendo com que as vibrações aumentem continuamente e, finalmente, forçando o disco rígido a parar de funcionar.

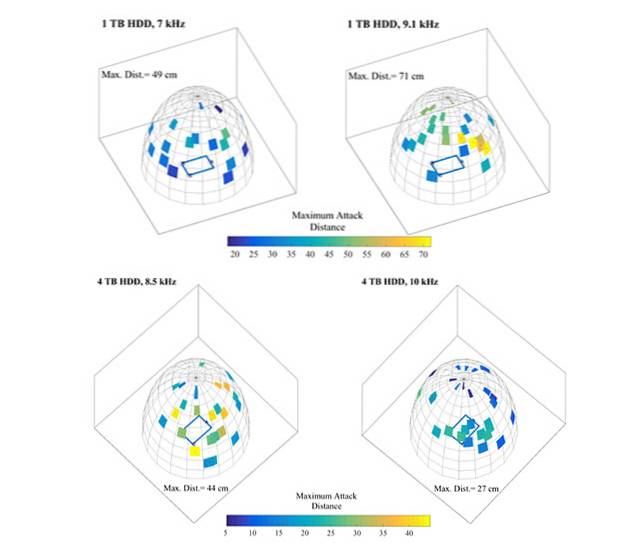

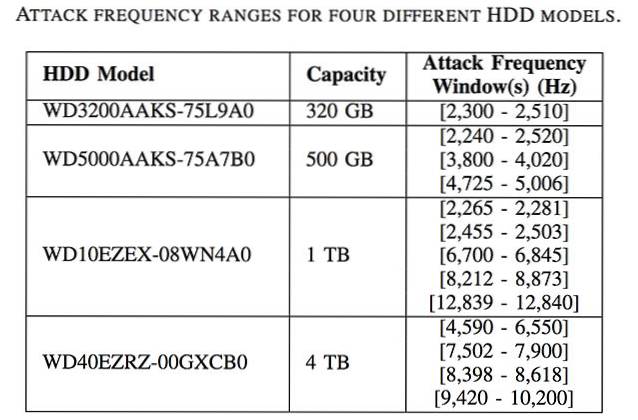

Cada disco rígido tem uma frequência de ressonância específica, mas de acordo com os pesquisadores, eles não encontraram nenhuma dificuldade em descobrir as frequências apropriadas para vários discos rígidos diferentes. Eles alegaram que os hackers também não teriam dificuldade em fazer o mesmo.

Como o ataque realizado durante o estudo exigiu que o alto-falante fosse colocado em um ângulo muito particular, ainda não é algo que será usado para explorar discos rígidos em grande escala. Mas essa prova de conceito mostra que os hackers podem descobrir uma maneira inteligente de realmente usar esse vetor de ataque na vida real.

Gadgetshowto

Gadgetshowto

![Um rap do programador [Vídeo]](https://gadgetshowto.com/storage/img/images/a-programmers-rap-[video].jpg)