Embora o Google esteja dando o melhor de si para manter a Play Store livre de aplicativos maliciosos com o Play Protect, verificando constantemente cerca de 2,6 bilhões de aplicativos, com certeza alguns aplicativos podem passar despercebidos por seu radar. No entanto, parece que até mesmo o Google não sabia o que a Cheetah Mobile e sua empresa associada Kika Tech estavam tramando bem debaixo de seus narizes - fraude de clique em anúncio.

Cheetah Mobile, se você não sabe, é um desenvolvedor renomado no ecossistema Android com milhões (ou até bilhões) de downloads em alguns de seus aplicativos populares, incluindo Clean Master, CM Launcher 3D, Battery Doctor e muito mais. Esses são aplicativos em que os usuários confiam, não apenas os OEMs do Android e até mesmo o Google, que os recomenda na Play Store.

Explicação de fraude de clique em anúncio

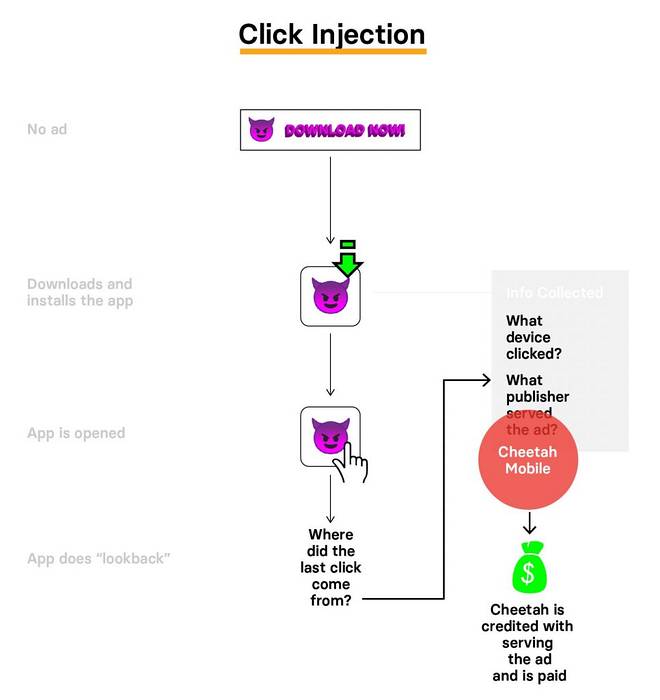

No entanto, as coisas não são tão otimistas quanto parecem porque a empresa de análise de aplicativos Kochava, conforme relatado pelo BuzzFeed, expôs que cerca de oito dos aplicativos mais populares da Cheetah Mobile e Kika Tech estão explorando seu amplo conjunto de permissões do Android para executar um esquema de fraude de clique de anúncio, envolvendo inundação e injeção de cliques por meio de seus aplicativos.

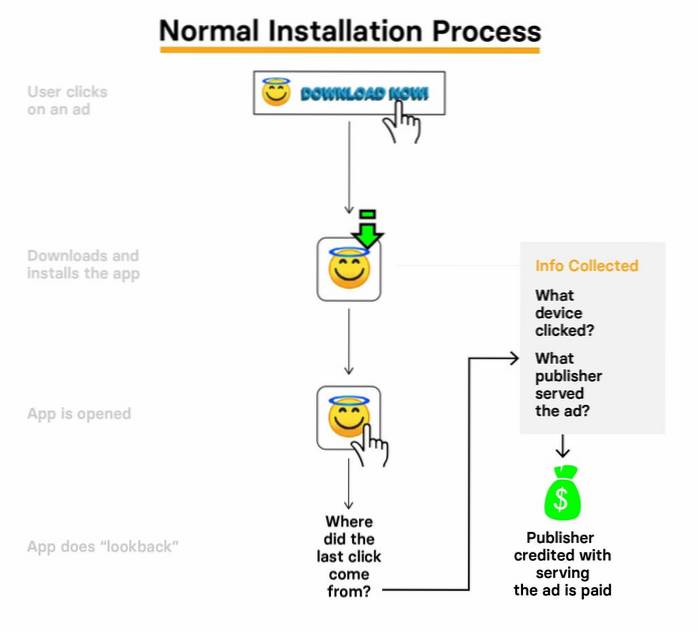

Tal prática retira a receita de editores legítimos e os transfere para o bolso do desenvolvedor, ao mesmo tempo em que incomoda os usuários ao executar inexplicavelmente processos em segundo plano que podem esgotar a bateria ou os dados móveis do usuário. Para entender melhor como funcionam os golpes de anúncios, dê uma olhada rápida nos diagramas anexados abaixo:

Tenho certeza de que você teria visto anúncios de um aplicativo aparecendo em outro aplicativo (talvez dentro dos aplicativos de estoque da Xiaomi), bem, porque é uma prática comum entre os desenvolvedores. Eles estão fazendo o marketing de seu aplicativo usando um aplicativo ainda mais popular, com uma base de usuários ativa maior, para impulsionar as instalações - pelo qual eles pagam um bônus de referência ao desenvolvedor que consegue a instalação. Parece simples, certo?

Bem, é aqui que a Cheetah Mobile tenta fazer com que os desenvolvedores pensem que estão obtendo as instalações por meio de seus aplicativos da marca CM (com milhões de instalações e usuários ativos), portanto, recebendo um grande bônus de referência para cada instalação mesmo que eles não desempenhem nenhum papel em ajudá-los a ganhar usuários. Isso significa que a Cheetah, e não vamos esquecer a Kika Tech, está envolvida nessa atividade e gerando receita não apenas do Google, mas também dos desenvolvedores de aplicativos.

Aplicativos afetados por golpes de anúncio

Em seu relatório chocante, Kochava identificou oito aplicativos da Cheetah, bem como da Kika Tech, que executam fraudes de cliques em anúncios. Listados abaixo estão os aplicativos fraudulentos:

- Mestre da limpeza

- CM Launcher 3D

- Mestre de Segurança

- Médico de bateria

- Cheetah Keyboard

- CM Locker

- Gerenciador de Arquivos CM

- Teclado Kika

O acima mencionado fraudulento aplicativos têm mais de 2 bilhões de downloads na Play Store e cerca de 700 milhões de usuários ativos, de acordo com Kochava. Portanto, você pode fazer uma estimativa de quantos desenvolvedores de aplicativos foram induzidos em erro a distribuir dinheiro para Cheetah Mobile e Kika por essa prática enganosa.

Kochava entrou em contato com as empresas e com o gerente geral da Kika Tech nos Estados Unidos, Marc Richardson, em um comunicado declarado, “O Kika Keyboard é um aplicativo grande e conhecido que ajuda seus usuários a se comunicarem de muitas maneiras exclusivas e estamos extremamente desapontados ao saber sobre essas práticas de inundação e injeção. Agradecemos por colocar isso em nossa atenção. ”

Embora as empresas sugiram que têm conhecimento dessa prática, recomendamos que você dê uma olhada nos aplicativos listados acima e desinstale-os de seu dispositivo se estiver usando-os ativamente. Especialmente se você não quiser que eles usem seu telefone para ganhar dinheiro sem nenhum trabalho real.

Gadgetshowto

Gadgetshowto

![Tatuagens inspiradas na web [FOTOS ENGRAÇADAS]](https://gadgetshowto.com/storage/img/images/web-inspired-tattoos-[funny-pics].jpg)