As vulnerabilidades de Meltdown e Spectre da CPU recentemente descobertas deixaram toda a indústria em um frenesi e, embora estejam sendo corrigidas por meio de atualizações, a própria solução agora está se revelando outra grande dor de cabeça.

Primeiro, foi a severa desaceleração do desempenho após a instalação do patch de segurança, e agora, há relatos de Patch falso de Meltdown e Specter sendo espalhado para ataques de phishing.

De acordo com um relatório, um domínio habilitado para SSL que imita o site oficial do Escritório Federal de Segurança da Informação da Alemanha (Bundesamt für Sicherheit in der Informationstechnik ou BSI em suma) está sendo usado para fazer a ação suja.

O site falso oferece informações sobre as vulnerabilidades Meltdown e Spectre por meio de vários links que supostamente direcionam os usuários a bancos de recursos, onde podem obter uma compreensão aprofundada de todo o fiasco.

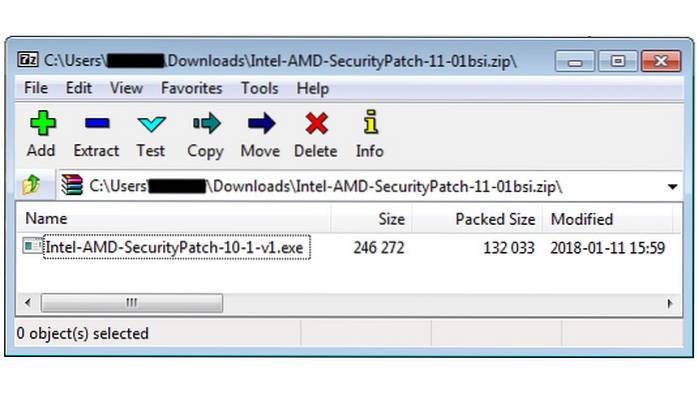

O site fraudulento também hospeda um link de arquivo ZIP intitulado 'Intel-AMD-SecurityPatch-11-01bsi.zip', que supostamente contém o patch oficial para as vulnerabilidades mencionadas. No entanto, o arquivo 'patch' nada mais é do que um banco de malware habilmente disfarçado, que faz uma coisa e apenas uma coisa, ou seja, instala um malware para roubo de informações chamado Smoke Leader. Os especialistas em segurança descobriram que, uma vez que um sistema é infectado com o malware, ele se conecta a vários domínios e envia as informações privadas do usuário armazenadas em seu PC para partes mal-intencionadas de forma criptografada.

Os especialistas em segurança descobriram que, uma vez que um sistema é infectado com o malware, ele se conecta a vários domínios e envia as informações privadas do usuário armazenadas em seu PC para partes mal-intencionadas de forma criptografada.

A agência federal alemã havia alertado os usuários sobre o envio de emails falsos do BSI a usuários sob o disfarce de mensagens distribuídas oficialmente. Em um comunicado à imprensa, o BSI disse claramente:

“No contexto das vulnerabilidades“ Spectre ”e“ Meltdown ”recentemente anunciadas, o BSI está atualmente monitorando uma onda de SPAM com alegados avisos de segurança do BSI. Os destinatários são solicitados a realizar atualizações de segurança que podem ser recuperadas usando um link contido no e-mail. O link leva a um site falso, que tem semelhanças com o site do cidadão (www.bsi-fuer-buerger.de) do BSI. O download da suposta atualização leva a uma infecção por malware do computador ou smartphone. ”

A agência aconselhou os usuários a deletar todos esses e-mails e, caso tenham clicado em um link mencionado no e-mail falso e aberto uma página da web, não devem baixar nenhum conteúdo da página.

A partir de agora, os relatórios de tais ataques velados para espalhar o malware Smoke Leader foram limitados à Alemanha, mas aconselhamos os usuários em todo o mundo a evitar o download de qualquer patch que não seja de uma fonte autorizada ou pareça incompleto.

Gadgetshowto

Gadgetshowto