Desde o Android 5.0 Lollipop, existe uma nova API MediaProjection que permite que os aplicativos gravem vídeos e façam capturas de tela de outros aplicativos. O recurso trouxe recursos de captura e compartilhamento de tela para o Lollipop com um novo método 'createVirtualDisplay ()' que permitia aplicativos “Para capturar o conteúdo da tela principal (a exibição padrão) em um objeto Surface, que seu aplicativo pode enviar pela rede”. Embora o serviço estivesse tecnicamente presente no Android desde o início, os aplicativos originalmente precisavam de acesso root para usá-lo; um requisito que foi eliminado do Android 5.0.

No entanto, embora os aplicativos exijam uma permissão especial para usar a API MediaProjection, essa permissão não é necessária para usar os recursos da plataforma, que é algo que agora parece ter renderizado sobre 77,5% dos dispositivos Android em todo o mundo vulnerável a um ataque que supostamente explora essa lacuna para Capture sub-repticiamente a tela dos usuários e grave o áudio do sistema. As versões afetadas do Android incluem Lollipop (5.0 e 5.1), Marshmallow e Nougat. O Google corrigiu a vulnerabilidade no Android Oreo.

Nas versões afetadas do Android, os aplicativos não precisam de nenhuma permissão específica para usar o serviço MediaProjection e podem, em vez disso, solicitar acesso a ele por meio de um pop-up SystemUI para informar o usuário sobre sua intenção de capturar capturas de tela ou gravar áudio do sistema. O problema, no entanto, é que os aplicativos podem detectar quando este aviso SystemUI está prestes a aparecer, permitindo que aplicativos desonestos sobrepor um texto falso sobre o aviso SystemUI, assim enganando usuários desavisados para permitir que suas telas ou áudio sejam gravados sem saber com o que estão concordando. Infelizmente, as versões afetadas do Android são incapaz de detectar pop-ups SystemUI parcialmente ocultos, deixando os usuários potencialmente vulneráveis a sérias violações de privacidade.

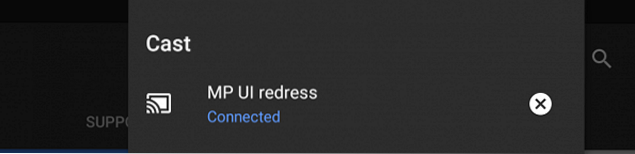

Conhecido como 'Tap-jacking' no jargão de segurança, essa falha de design séria no Android foi descoberta no inverno passado por pesquisadores de segurança do MWR Labs. De acordo com a equipe por trás da descoberta, os cibercriminosos podem “Evite trivialmente esse mecanismo usando tapjacking este pop-up usando métodos publicamente conhecidos para conceder aos seus aplicativos a capacidade de capturar a tela do usuário”. Felizmente, porém, os usuários receberão um alerta sempre que qualquer aplicativo tentar acessar o serviço MediaProjection para gravar áudio ou capturas de tela, portanto, fique atento ao ícone de screencast na barra de notificação (como visto acima) se você suspeitar de qualquer atividade invasora no seu dispositivo.

Gadgetshowto

Gadgetshowto